Si vous êtes ici, c’est probablement parce que vous avez déjà entendu parler du chiffrement, peut-être en lisant un article sur la protection de vos données, ou en discutant avec une connaissance qui s’inquiète de sa confidentialité en ligne. Et vous vous demandez sûrement : « Mais concrètement, c’est quoi ? Je ne suis pas James Bond, est-ce vraiment utile ? »

Eh bien, rassurez-vous : le chiffrement n’est pas réservé aux experts barbus ou aux espions ultra-méga secrets 😄. Il s'agit en réalité d'un outil simple, puissant et aujourd’hui indispensable pour quiconque veut garder un minimum de contrôle sur sa vie privée. Que vous soyez un parent qui envoie des photos de famille, un professionnel qui voyage avec son ordinateur, ou simplement quelqu'un qui n’aime pas l’idée que n’importe qui puisse fouiller dans ses affaires personnelles numériques, le chiffrement est justement là pour cela.

Dans cet article, nous allons repartir de 0. Nous commencerons par un peu d'histoire (parce que, oui, c'est important l'histoire !), nous tenterons de définir tout le jargon, nous verrons comment cela fonctionne en pratique, quels outils sont les plus solides actuellement (2025-2026), et surtout comment vous allez pouvoir l’appliquer au quotidien, que ce soit pour protéger un simple fichier ou tout votre ordinateur.

Un peu d'histoire autour du chiffrement

L’idée même du chiffrement, c'est à dire de cacher un message pour qu’il ne soit lu que par les bonnes personnes est aussi vieille que l’écriture elle-même. Dès l’Antiquité, les Grecs utilisaient la scytale : un bâton autour duquel on enroulait une bande de cuir. Le message écrit sur la bande n’avait de sens que si on possédait un bâton du même diamètre. Sans lui ? Juste une suite de lettres incompréhensible.

Quelques siècles plus tard, Jules César utilisait un système très simple (qu’on appelle d'ailleurs encore le "chiffre de César") : il décalait chaque lettre de l’alphabet de quelques positions. A devenait D, B devenait E, etc. Facile à casser aujourd’hui, mais à l’époque, ça suffisait largement pour brouiller les pistes. Malin !

Puis c'est au Moyen Âge et à la Renaissance que la cryptographie devient un art raffiné, surtout en France : Blaise de Vigenère, au XVIe siècle, invente un système poly-alphabétique très résistant, et sous Louis XIV, le « Cabinet noir » dirigé par Antoine Rossignol déchiffrait les correspondances des ambassadeurs étrangers.

Le XXe siècle marque un tournant avec la machine Enigma, utilisée par les allemands pendant la Seconde Guerre mondiale. Cette machine électromécanique produisait un chiffrement d’une complexité jamais vue. Pourtant, les équipes de Bletchley Park (dont Alan Turing) parviennent à le casser, un exploit tout de même à l'époque.

Puis arrive l’ère numérique. Dans les années 1970, deux révolutions :

- L’invention d’AES (qui deviendra par la suite le standard mondial) par deux chercheurs belges.

- La cryptographie asymétrique (RSA) qui permet enfin d’échanger des clés secrètes sans jamais les transmettre en clair.

Depuis, le chiffrement est partout : dans votre téléphone, votre banque en ligne, vos messages Signal (ou WhatsApp !), même dans votre clé de voiture moderne.

Tous ces procédés ont en commun la cryptographie c'est-à-dire l'art de protéger un message. Le chiffrement est quant à lui l'opération qui consiste à transformer un message clair en cryptogramme.

Utilisons le bon vocable

Afin de pouvoir parler la même langue, prenons cinq minutes pour définir les termes de base.

Qu'est-ce que chiffrer ?

Pour commencer, voici la définition officielle du chiffrement :

"Opération qui consiste à transformer un message à transmettre, dit « message clair », en un autre message, inintelligible pour un tiers, dit « message chiffré », en vue d'assurer le secret de sa transmission." Larousse

En français correct, nous utilisons la terminologie chiffrer un message et chiffrement. « Crypter » est un anglicisme qu’on entend souvent, mais il n’a pas vraiment de sens précis dans notre langue.

- Chiffrer, c’est donc transformer un texte clair (que tout le monde peut lire) en un texte chiffré (qui ressemble à du charabia).

- L’opération inverse s’appelle, vous l'aurez compris, déchiffrer.

Algorithme

Un algorithme est une suite d'opérations permettant la résolution de problèmes. Dans le cas du chiffrement (ou du déchiffrement) qui nous intéresse particulièrement ici, il s'agit de toutes les transformations du message à effectuer afin de le rendre illisible (chiffrement), ou afin de le rendre de nouveau lisible (déchiffrement).

C’est en quelque sorte la recette mathématique qui indique comment mélanger les lettres ou les bits. Comme une recette de gâteau : les ingrédients (votre message) sont les mêmes, mais la façon de les mélanger change complètement le résultat.

Clé de sécurité

Une clé de sécurité, souvent appelée par vulgarisation clé de chiffrement, est un paramètre donné en entrée d'un algorithme afin que celui-ci fournisse le résultat attendu en sortie. Il s'agit du fameux secret qui permet de chiffrer et/ou de déchiffrer.

Sans la bonne clé, même avec le meilleur algorithme, impossible de lire le message.

Cryptographie

Nous posons les bases ici, même si nous y reviendrons plus tard. Deux types de cryptographies existent :

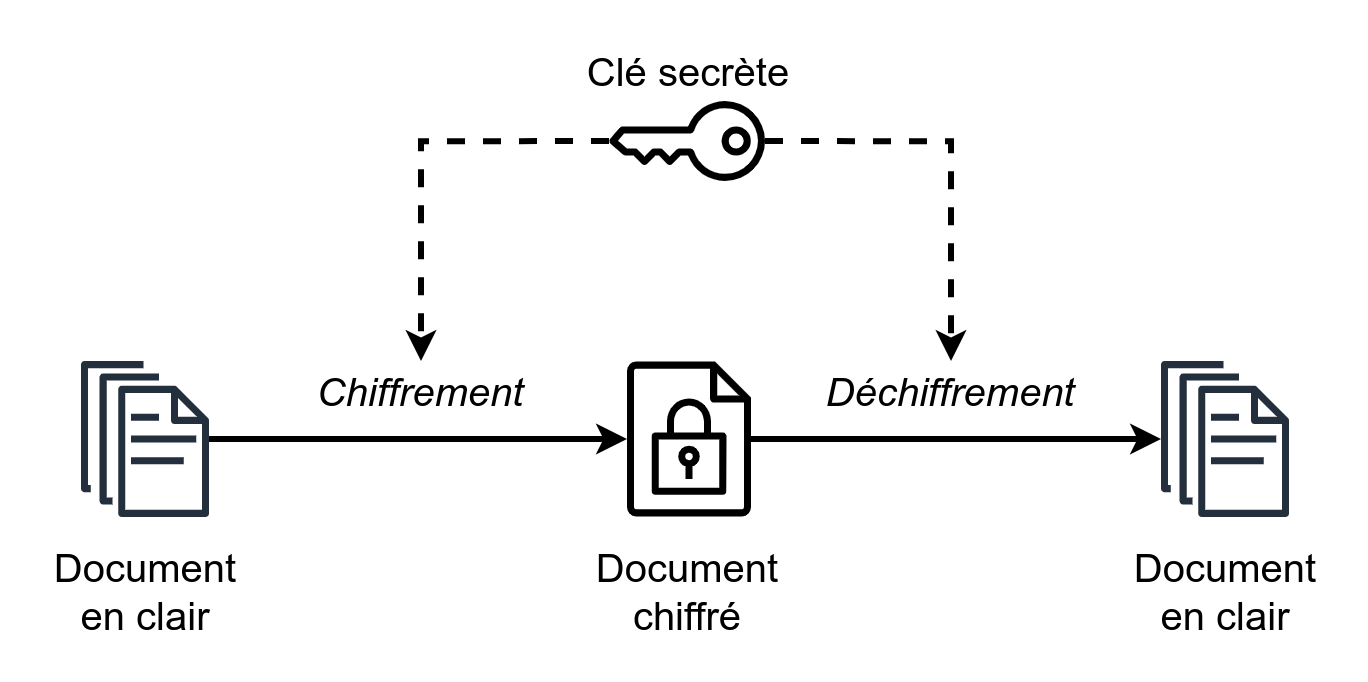

- Symétrique : une seule clé sert à chiffrer et à déchiffrer. C'est rapide, efficace, mais il faut trouver un moyen sûr de transmettre ce secret à son correspondant.

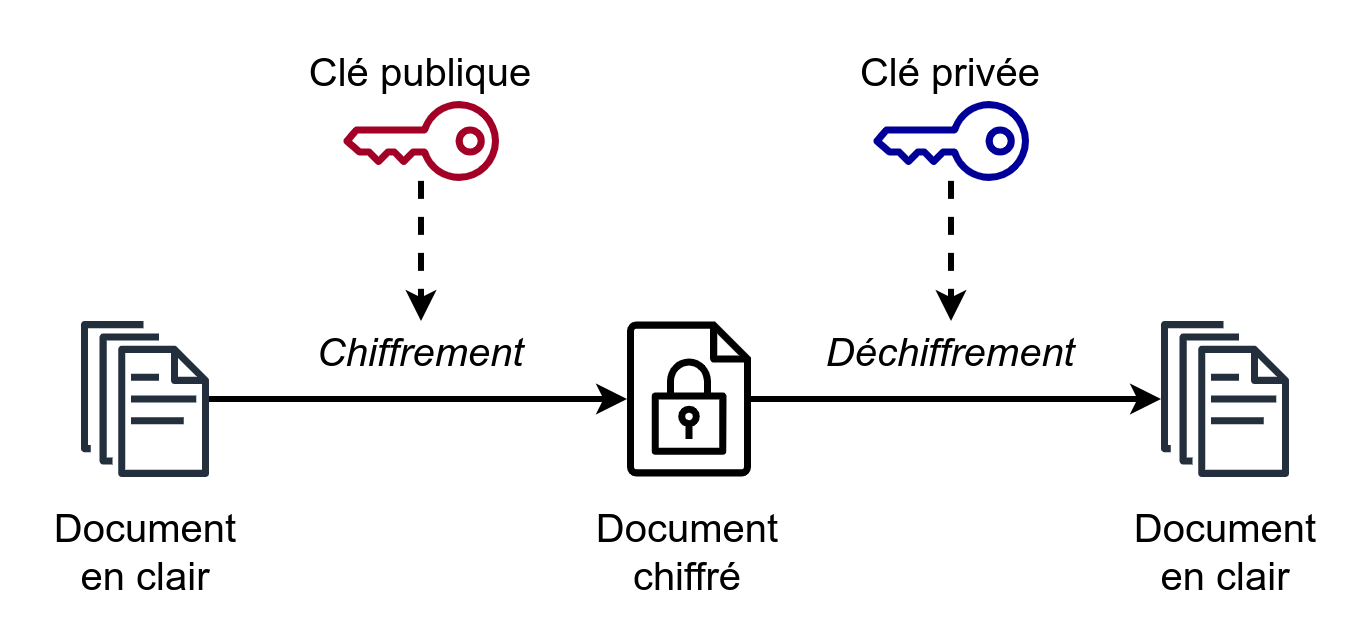

- Asymétrique : ici, une paire de clés, une publique (que tout le monde peut connaître) et une privée (que vous gardez secrètement). Ce qui est chiffré avec la publique ne peut être déchiffré qu’avec la privée, et vice-versa. Très pratique pour échanger avec quelqu'un que nous n'avons jamais rencontré.

E2EE

De l'anglais "End to End Encryption", le fameux « chiffrement de bout en bout ». Cela signifie que le message est chiffré sur votre appareil et ne peut être déchiffré que sur l’appareil du destinataire. Personne entre l'émetteur et le destinataire (ni même le fournisseur de service, ni un opérateur réseau) ne peut lire le contenu.

À l’opposé, le chiffrement « transport » (ou client-serveur) protège les données en transit, mais le serveur peut théoriquement les lire.

Aller plus loin

De façon schématique et très simplifiée, voici comment nous pourrions décrire ces 2 procédés. Mettons un émetteur Alice et un destinataire Bob :

Chiffrement client-serveur

- L'émetteur Alice (qui joue le rôle de client) chiffre les données à l'aide d'une clé de chiffrement.

- L'émetteur Alice envoie les données au serveur.

- Le serveur déchiffre à l'aide de la clé de déchiffrement et stocke les données.

- Le serveur chiffre de nouveau les données à l'aide d'une nouvelle clé de chiffrement.

- Les données chiffrées sont transmises du serveur au destinataire Bob.

- Le destinataire Bob déchiffre les données à l'aide de la clé de déchiffrement correspondante.

Chiffrement de bout-en-bout

- L'émetteur Alice chiffre les données à l'aide d'une clé de chiffrement.

- Les données chiffrées sont transmises directement de l'émetteur Alice au destinataire Bob (il peut tout à fait passer par des serveurs, mais ceux-ci n'auront pas les clés pour déchiffrer !).

- Le destinataire Bob reçoit les données et les déchiffre à l'aide de la clé correspondante.

Authentification, Intégrité, Confidentialité

Le chiffrement vise principalement la confidentialité. Les protocoles modernes ajoutent généralement :

- L’intégrité, c'est à dire détecter toute modification du message et de son "intégrité".

- L’authentification, c'est à dire s’assurer que le message vient bien du détenteur de la clé attendue : en somme, vérifier que vous parlez bien à la bonne personne.

Attention cependant, selon le système, cela ne garantit pas toujours l’identité réelle de la personne sans vérification supplémentaire (empreinte, QR code, etc.). Nous traitons ces aspects dans d'autres articles que nous vous invitons à lire.

Comment ça marche ?

Nous allons simplifier pour pouvoir comprendre les enjeux : prenons Bob qui souhaite recevoir des messages confidentiels de son amante Alice, sans que personne d’autre ne puisse les lire.

Avec le chiffrement asymétrique

Pour satisfaire au chiffrement asymétrique, Bob fabrique des centaines de cadenas identiques, ouverts, et les distribue librement à tout le monde. Il garde avec lui la clé qui permet d'ouvrir ces cadenas. N’importe qui (Alice 😉, au hasard) peut prendre un de ces cadenas, mettre son message dans une boîte, fermer la boîte avec le cadenas, et envoyer la boîte à Bob.

Une fois le cadenas enclenché, personne ne peut ouvrir la boîte… sauf Bob, qui possède l’unique clé capable de déverrouiller les cadenas. Même Alice, qui a fermé le cadenas, ne peut plus ouvrir la boîte.

Ici donc :

- Le cadenas joue le rôle de "clé publique" de Bob

- La clé secrète joue le rôle de "clé privée" de Bob, gardée très secrètement

En version très simplifiée, cela donne :

Schéma simplifié chiffrement asymétrique (Source Wikipedia.fr)

Avec le chiffrement symétrique

Pour satisfaire au chiffrement symétrique, Alice et Bob doivent d’abord s'être déjà rencontrés pour partager secrètement la même clé.

Ensuite, ils échangent leurs messages dans la boîte avec cadenas, et utilisent tous les deux cette même clé pour verrouiller et déverrouiller leurs boîtes.

C’est très rapide et solide, mais le défi est d’avoir échangé cette "clé secrète" sans qu’un intermédiaire l’intercepte.

Schéma simplifié chiffrement symétrique (Source Wikipedia.fr)

Système hybride

Le plus courant aujourd'hui est de combiner le meilleur des deux mondes, dans un système hybride : Alice utilise d’abord le cadenas ouvert de Bob (c'est le côté asymétrique) pour lui envoyer en toute sécurité une clé symétrique temporaire qu’elle vient d’inventer. Bob ouvre la boîte avec sa clé privée, récupère cette nouvelle clé symétrique, et désormais ils utilisent tous les deux cette clé partagée pour verrouiller et déverrouiller rapidement toutes les boîtes suivantes. À la fin de la conversation, ils jettent cette clé temporaire.

Le serveur a, au préalable, publié son cadenas ouvert (i.e. certificat) et tous les navigateurs l'ont ; votre navigateur génère une clé symétrique éphémère et la propose (protégée par le cadenas fermé) au serveur, et toute la session (c'est à dire tout ce que vous faites sur le site) est ensuite protégée par cette clé symétrique éphémère.

L'état de l'art actuel

La cryptographie évolue constamment. Ce qui était solide il y a dix ans peut être affaibli aujourd’hui, voire même cassé, et l’arrivée des ordinateurs quantiques nous oblige déjà à anticiper.

Voici les recommandations actuelles de la communauté (et des organismes comme l'ANSSI, le NIST, etc.) :

Chiffrement de fichiers, dossier ou disques

| Usage | Algorithme recommandé | Commentaires |

|---|---|---|

| Avec accélération matérielle | AES-256-GCM ou AES-256-CBC + HMAC-SHA-512 ou SHA-3 | Standard universel, très rapide grâce aux instructions CPU modernes (AES-NI) |

| Sans accélération matérielle | XChaCha20-Poly1305, ChaCha20-Poly1305 | Plus rapide sur les appareils modestes, très résistant |

| Alternatives solides | Serpent-256, Twofish-256 | Moins courants mais toujours considérés sûrs |

On évite tout le reste.

Navigation Web

- TLS 1.3 obligatoire quand c’est possible.

- TLS 1.2 acceptable si bien configuré.

- Tout ce qui est inférieur (TLS 1.1, SSL) doit être refusé.

Aller plus loin

ECH, et eSNI avant lui, sont 2 procédés imaginés afin de protéger les échanges durant une phase particulière du TLS : le "handshake" - ou l'initialisation d'une communication dans laquelle certaines métadonnées sont échangées entre client et serveur (comme clé de sécurité, SNI, ALPN...). En particulier, lors du tout premier message appelé "Client Hello", le plus critique :

- eSNI pour encrypted Server Name Indication a d'abord été implémenté, et permet de protéger une partie de ce premier message, le 'SNI' qui donne une indication de quel client est en train de parler à quel serveur (donnée critique).

- ECH pour Encrypted Client Hello a, par la suite, été créé et consiste à protéger l'entièreté du premier message (pour faire court !).

Préférez les navigateurs qui activent par défaut ECH (Encrypted Client Hello) : cela cache même le nom du site que vous visitez dans la phase initiale de connexion.

Pour les signatures et échanges PGP/OpenPGP

- Courbes elliptiques : Ed25519 (signature), Curve25519 (échange de clés)

- RSA 4096 bits minimum

- On évite RSA 2048 bits

Pour les clés SSH

- Ed25519 en priorité

- RSA 4096 bits si nécessaire pour compatibilité

ℹ️ À noter que certains outils permettent de générer des clés RSA 8192 bits. Vous pouvez en générer, mais attention à la compatibilité avec les logiciels qui utiliseront les clés : toutes les applications ne peuvent pas encore gérer des clés de cette longueur. - On évite RSA 2048 bits voire 3072 bits.

Chiffrer ses données stockées

Pourquoi chiffrer ses données au repos ?

Imaginez que votre ordinateur portable soit volé dans un train (ça arrive plus souvent qu’on ne le pense). Sans chiffrement, le voleur branche le disque sur un autre PC et accède à tout : photos, documents stockés, mots de passe enregistrés… Avec un bon chiffrement de disque complet, il ne verra qu’un tas de données aléatoires.

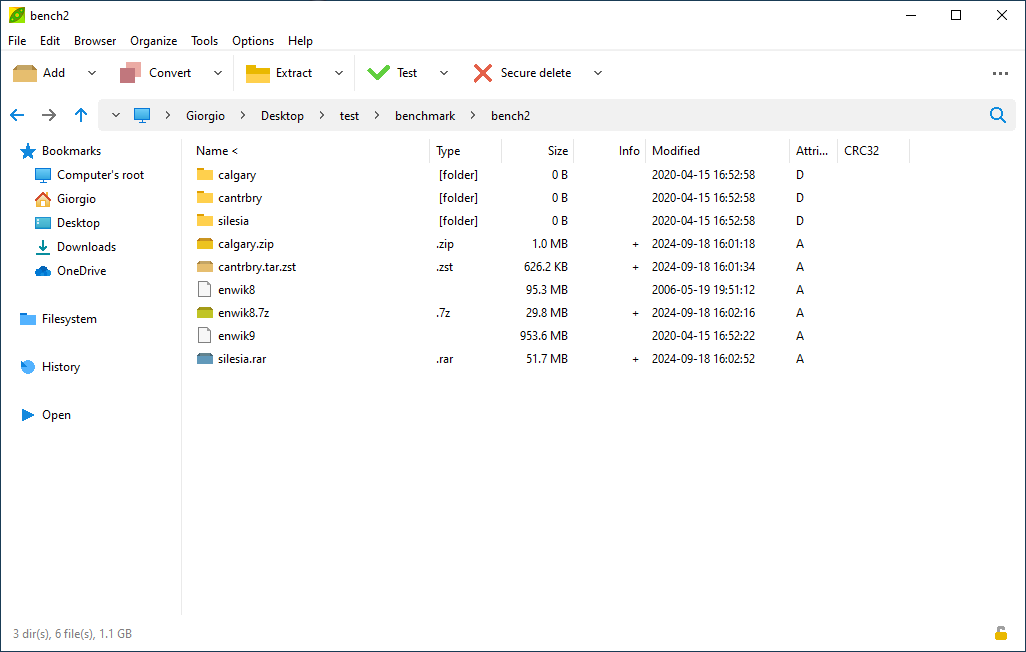

Niveau 1 : Chiffrer fichiers ou répertoires isolés

Parfait pour protéger quelques documents sensibles sans toucher au reste.

Solutions simples et multi-plateformes

- PeaZip qui vous permettra de créer des archives protégées par mot de passe (attention de bien choisir des mots de passe FORTS. Nous vous renvoyons à notre mini-série qui adresse l'hygiène informatique).

- AESCrypt : également multi-plateforme, cet outil offre une interface graphique assez simple. Il suffit d'un clic droit sur un fichier → « AES Encrypt ». Très intuitif.

- eCryptFs Il s'agit d'un outil pour créer un répertoire chiffré, via chiffrement symétrique (mot de passe). Un très bon tutoriel détaillé est disponible sur le site de LinuxTricks.fr

- Cryptomator : l’outil préféré de la communauté pour chiffrer des données et des dossiers sur des clouds non éthiques (Dropbox, Google Drive, OneDrive, etc) mais aussi maintenant sur différents supports comme Nextcloud ou ownCloud. Il crée un « coffre-fort » virtuel que vous montez comme un disque normal.

Exemple d’utilisation de Cryptomator

- Installez l’application (gratuite sur ordinateur, petit coût unique sur mobile).

- Créez un nouveau coffre-fort → choisissez l’emplacement (local ou cloud).

- Définissez un mot de passe fort.

- Le coffre apparaît comme un disque virtuel : glissez-déposez vos fichiers dedans.

- Démontez le coffre → tout est chiffré automatiquement.

La documentation de Cryptomator est très explicite :

Solutions en ligne de commande

Pour les plus téméraires, en lignes de commande et avec l'outil GnuPG :

➡️ Avec Chiffrement à clé publique :

Mettons que vous avez un fichier mon-fichier.txt à chiffrer dans votre répertoire personnel ~/ et l'ID de la clé est 0xA6F76D3B09BC268A.

Entrons ceci pour chiffrer ce fichier :

gpg --output ~/mon-fichier.txt.gpg --encrypt --recipient 0xA6F76D3B09BC268A ~/mon-fichier.txtPuis il faut faire :

ls -al

La sortie de commande vous donne :

[...]

-rw------- 1 toi toi 32 nov. 17 18:40 mon-fichier.txt

-rw------- 1 toi toi 629 nov. 17 18:36 mon-fichier.txt.gpg

[...]

Pour déchiffrer, voici la commande :

gpg --output ~/mon-fichier.txt --decrypt ~/mon-fichier.txt.gpg

➡️ Avec Chiffrement symétrique :

Entrons ceci pour chiffrer ce fichier :

gpg --output ~/mon-fichier.txt.gpg --symmetric --cipher-algo AES256 ~/mon-fichier.txtPuis tapons :

ls -al

La sortie de commande vous donne :

[...]

-rw------- 1 toi toi 32 nov. 17 18:40 mon-fichier.txt

-rw------- 1 toi toi 117 nov. 17 18:46 mon-fichier.txt.gpg

[...]

Pour déchiffrer, voici la commande :

gpg --output ~/mon-fichier.txt --decrypt ~/mon-fichier.txt.gpg

- Enfin, 2 outils commencent à monter dans la communauté :

- Kryptor : un outil qui se veut plus accessible que GPG. N'hésitez pas à regarder notre tutoriel spécifique.

- Age : un outil de chiffrement uniquement. N'hésitez pas à regarder notre tutoriel spécifique.

Niveau 2 : Chiffrer ses partitions ou un disque

Il s'agit là du niveau le plus élevé de protection locale, pour les données au repos. Ici 2 outils en fonction de votre système.

LUKS

LUKS pour Linux Unified Key Setup, ou cryptsetup son implémentation, est l'outil de base des distributions GNU/Linux. Certaines distributions proposent même, dès l'installation, de chiffrer vos partitions (via LUKS donc), comme Pop!_OS à partir de la version 22.04 ou Ubuntu et Fedora (c'est devenu maintenant une option courante, même si certaines distributions peuvent le proposer à l'installation moyennant un partitionnement manuel).

Il est néanmoins tout à fait possible de chiffrer certaines partitions après installation, mais il va falloir passer en lignes de commandes ; oui, je sais que vous raffolez de ça 😄.

Afin de sauvegarder votre partition sur un disque dur externe, voici la suite de commandes :

- Nous sauvegardons ici la partition /dev/sda3, veillons à bien connaître la partition que nous souhaitons sauvegarder, elle peut être différente...

dd if=/dev/sda3 of=/media/user/MONDISQUEEXTERNE status=progress

- Passons maintenant à la protection de cette partition :

sudo apt install cryptsetup

cryptsetup --help

- La sortie de

cryptsetupvous donne :

Clé compilée par défaut et paramètres de phrase secrète :

Taille max. fichier de clé : 8192 ko, longueur max. interactive de phrase secrète 512 (caractères)

PBKDF par défaut pour LUKS1 : pbkdf2, temps d'itération : 2000 (ms)

PBKDF par défaut pour LUKS2 : argon2id

Temps d'itération: 2000, Mémoire requise: 1048576 ko, Threads parallèles: 4

Paramètres de chiffrement compilés par défaut :

loop-AES: aes, Clé 256 bits

plain: aes-cbc-essiv:sha256, Clé: 256 bits, Hachage mot de passe: ripemd160

LUKS: aes-xts-plain64, Clé: 256 bits, Hachage en-tête LUKS: sha256, RNG: /dev/urandom

LUKS: La taille de clé par défaut en mode XTS (deux clés internes) sera doublée.

Traduisons cette sortie :

- Clé compilée fait référence aux mots de passe de vos partitions chiffrées, stockés de façon sécurisée avec l'algorithme pbkdf2 pour LUKS1 et argon2id pour LUKS2. En référence aux algorithmes recommandés dans la partie dédiée, LUKS2 semble être à privilégier !

- Chiffrement de la partition. L'algorithme utilisé est l'AES-256, ce qui correspond très bien aux recommandations d'algorithmes.

Ce petit aperçu nous donne une piste quant à l'utilisation de LUKS1 ou LUKS2, bien-sûr vous l'aurez compris, nous utiliserons LUKS2. Ce qui tombe bien, a priori, puisque LUKS2 est utilisé par défaut...

- Passons maintenant de la théorie à la pratique : vous trouverez un tutoriel très bien détaillé ici :

VeraCrypt

VeraCrypt : outil très connu, surtout chez nos amis Windowsiens, héritier de TrueCrypt. Cet outil vous permettra non seulement de créer des partitions chiffrées, mais également de chiffrer des partitions déjà existantes. Il possède de nombreux points forts assez utiles :

- Chiffrement de partitions, disques entiers, ou création de conteneurs (fichiers qui se montent comme disques virtuels).

- Support de cascades d’algorithmes pour les plus paranoïaques.

- Mode « hidden volume » (volume caché à l’intérieur d’un autre), très utile pour les plus exposés d'entre nous, afin d'y appliquer un déni plausible (plausible denial).

Tutoriel rapide VeraCrypt (création d’un conteneur)

- Lancez VeraCrypt → « Créer un volume ».

- Choisissez « Créer un fichier conteneur chiffré ».

- Standard ou volume caché selon vos besoins.

- Algorithme : AES-256 recommandé (cf. plus haut).

- Taille du conteneur (ex. 50 Go).

- Mot de passe fort.

- Formatez en NTFS ou exFAT selon l’usage.

- Montez le volume → il apparaît comme un disque normal.

Vous trouverez pléthore d'autres tutoriels sur internet (y compris des vidéos) dont voici une petite liste :

- L'excellent site de Malekal qui chiffre sa partition

HOMEsur Ubuntu 22.04 :

- Le site de Tails OS nous donne accès à un tutoriel intéressant :

- L'incontournable site OpenClassrooms (ex Site du Zéro pour les anciens 😉 !)

Pour synthétiser, vous l'aurez sûrement compris : afin de chiffrer vos partitions ou votre disque complet sur GNU/Linux, préférez LUKS. Sur d'autres systèmes d'exploitation, VeraCrypt sera la solution.

Protéger ses échanges : le Chiffrement en Transit

Nous venons de voir comment protéger ses données lorsqu'elles sont au repos. Mais les données peuvent aussi "transiter" d'un stockage à un autre. Quand nous parlons de chiffrement pour les données "en transit", on pense à tout ce qui voyage sur internet : nos connexions web, nos courriels, nos messages ou SMS. L’idée est simple : même si quelqu'un intercepte la communication (un FAI, un hotspot Wi-Fi public, des agences un peu trop curieuses, ou tout attaquant sur le réseau), il ne doit rien pouvoir lire de compréhensible.

Contrairement au chiffrement des données au repos, ici nous allons créer un tunnel sécurisé, autour du canal de communication. Tout ce qui passe dans ce tunnel est chiffré et incompréhensible, et les meilleurs systèmes ajoutent aujourd'hui aussi l’authentification (pour vérifier qu’on parle bien à la bonne personne) et la vérification d’intégrité (pour détecter toute modification).

D'ailleurs, vous utilisez déjà ce type de protection tous les jours sans vous en rendre compte. Mais voyons comment aller plus loin, étape par étape.

Navigation Web : HTTPS et au-delà

En 2026, la grande majorité des sites web, près de 90 % selon les dernières statistiques, et jusqu'à 95 à 99 % du trafic sur des navigateurs modernes utilisent HTTPS par défaut. Imaginez qu'il y a encore dix ans, on en était encore à peine à 50 %.

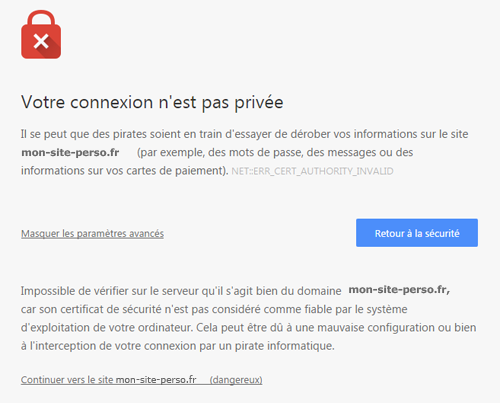

Pour les plus techniques d'entre vous, HTTPS c’est tout simplement HTTP (le protocole de base du web) avec une couche de chiffrement TLS (Transport Layer Security, l’évolution de SSL). Quand vous voyez le petit cadenas dans la barre d’adresse, c’est que la connexion entre votre navigateur et le serveur est chiffrée. Personne, théoriquement, au milieu ne peut lire vos mots de passe, numéros de carte, ou même le contenu des pages.

Mais attention : HTTPS protège le contenu et empêche l’interception active, mais il laisse encore visibles certaines métadonnées, comme l’adresse IP et, jusqu’à récemment, le nom du site (via le champ SNI). C’est là qu’intervient ECH (Encrypted Client Hello), la nouvelle norme intégrée à TLS 1.3 : elle chiffre même cette première poignée de main (le fameux "handshake TLS", vous vous souvenez ?), cachant ainsi le nom du site aux observateurs passifs. En 2026, Firefox, Chrome et les navigateurs basés sur Chromium/Firefox (Brave, LibreWolf…) supportent largement ECH quand le serveur le propose.

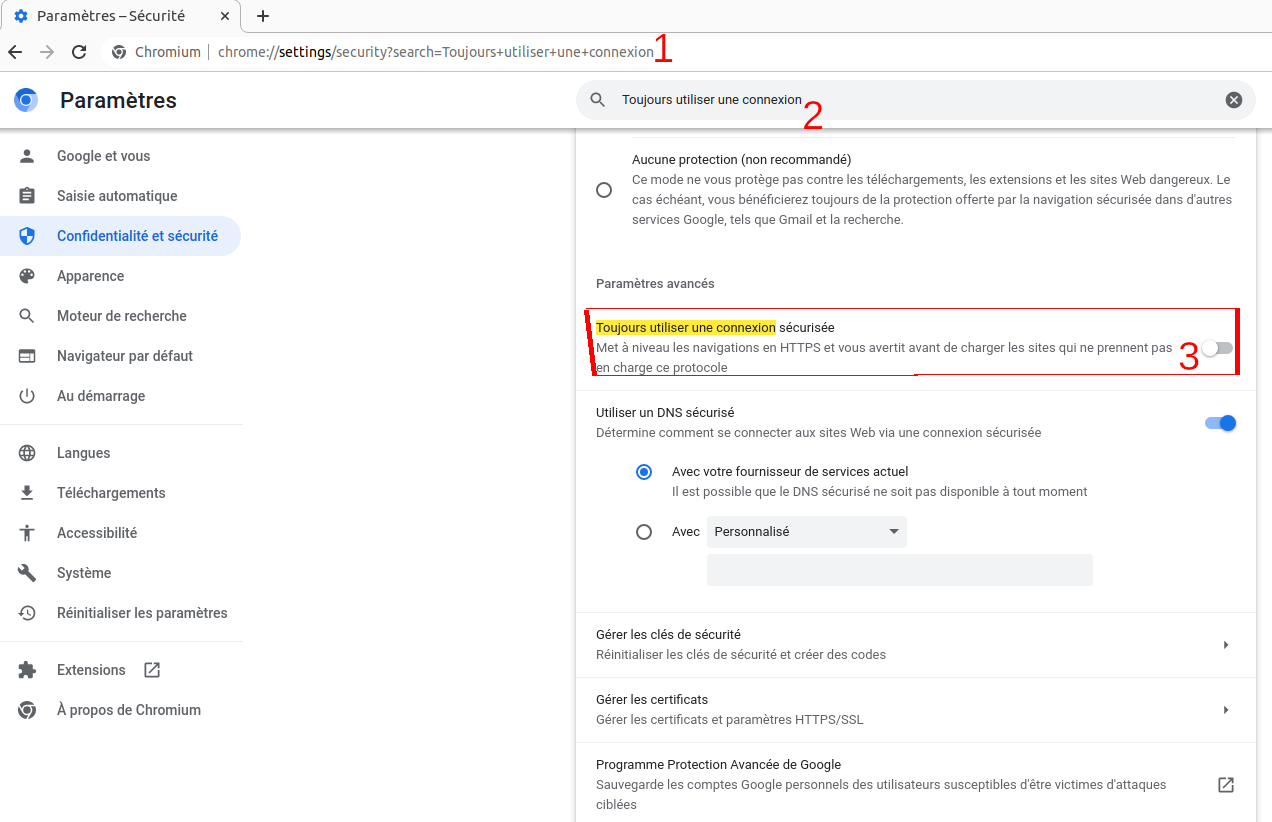

Bons réflexes à adopter dès aujourd’hui

- Activez le mode "Mode HTTPS uniquement" (ou équivalent) dans votre navigateur.

- Dans Firefox/LibreWolf :

▶️ Paramètres → Vie privée et sécurité → Mode HTTPS uniquement → Dans toutes les fenêtres. - Dans Chrome/Brave :

▶️ Paramètres → Confidentialité et sécurité → Toujours utiliser des connexions sécurisées.

- Dans Firefox/LibreWolf :

Si vous ne trouvez toujours pas, nos commentaires sont ouverts.

Si un site n’offre pas HTTPS, le navigateur vous bloque ou vous avertit clairement, c'est alors à vous de décider :

- Note : L’ancienne extension HTTPS Everywhere de l’EFF n’est plus nécessaire (elle a d’ailleurs été retirée il y a quelques années, car les navigateurs intègrent désormais cette fonction nativement). Tout se fait en interne et c’est bien plus fiable.

- Sur les réseaux publics (café, hôtel, aéroport), utilisez toujours un VPN en complément comme nous le recommandons dans notre mini-série. HTTPS protège le contenu, mais votre adresse IP et le volume de trafic restent visibles pour le fournisseur du hotspot WiFi. Un VPN chiffre tout le tunnel jusqu'à un serveur de confiance.

Courriels : pourquoi le classique reste fragile, et comment faire mieux ?

Ah, le très fameux et très ancien courriel, très souvent appelé e-mail par anglicisme, pour 'electronic mail' (courrier électronique).

Le courriel est basé sur des protocoles anciens (SMTP pour l’envoi, IMAP/POP pour la réception) qui n’ont pas été conçus avec la confidentialité moderne en tête. Par défaut, il n’offre aucun chiffrement de bout en bout.

Chez les grands fournisseurs comme Gmail, Outlook.com ou Yahoo, ceux-ci vous promettent monts et merveilles, mais voici ce qu'il se passe en réalité : le transport est souvent chiffré en TLS, entre votre appareil et leur serveur, et entre serveurs quand les deux côtés le supportent.

- C’est mieux que rien me direz-vous, cela empêche l’interception passive sur le réseau. Le problème c’est que ce n'est pas garanti à 100 % ; certains vieux serveurs ne le font pas.

- Et une fois sur leurs serveurs, vos messages sont déchiffrés, stockés en clair, analysés (principalement pour la publicité ciblée chez Google, par exemple), et re-chiffrés pour l’envoi. Le fournisseur a donc un accès total au contenu et aux métadonnées.

Google le dit clairement dans sa politique de confidentialité : ils scannent les courriels pour proposer des fonctionnalités (réponses intelligentes, catégorisation…) et, historiquement, pour la publicité (même s’ils ont arrêté les pubs ciblées sur Gmail en 2017, l’analyse continue). Microsoft fait de même pour Outlook.

Solutions vraiment respectueuses de la vie privée

- Proton Mail (basé en Suisse) et Tuta (basé en Allemagne) : Ils chiffrent vos messages côté client, avant même qu’ils quittent votre appareil. Entre utilisateurs du même service (proton-proton, ou tuta-tuta), c’est du vrai E2EE. Les messages sont stockés chiffrés sur leurs serveurs (même eux ne peuvent pas les lire). Ils proposent aussi une fonction très pratique : envoyer un message chiffré protégé par mot de passe à une personne qui n’a pas de compte chez eux (elle reçoit un lien sécurisé pour le lire).

- Pour les autres messageries que nous recommandons, la meilleure option reste Thunderbird + OpenPGP. Vous signez et chiffrez manuellement les messages sensibles avec des clés PGP. C’est plus technique, mais extrêmement solide. Nous avons un article dédié avec un tutoriel pas à pas.

Nous vous renvoyons vers l'article que nous avons sorti à ce sujet :

Messageries instantanées

En 2026, les messageries instantanées avec chiffrement de bout en bout sont devenues la norme pour toute personne soucieuse de sa vie privée.

Voici un tableau comparatif des options les plus solides et les plus souvent recommandées :

| Application | E2EE par défaut | Métadonnées protégées | Open-source | A savoir... |

|---|---|---|---|---|

| Signal | Oui | Minimales (numéro de téléphone requis) | Oui | Protocole ultra-solide, appels chiffrés, disparitions programmées. |

| SimpleX | Oui | Quasi aucune métadonnée (pas d’identifiant permanent) | Oui | Extrêmement fort sur l’anonymat, pas de numéro ni d’adresse mail requise. Idéal pour les échanges très sensibles. |

| Session | Oui | Aucune métadonnée (pas de numéro) | Oui | Décentralisé sur un réseau onion-like, sans compte centralisé. |

| Matrix / Element | Oui | Variables (dépend du serveur) | Oui | Fédération possible (vous pouvez héberger votre propre serveur). Très complet (salons, appels, ponts). |

| Briar | Oui | Excellentes | Oui | Fonctionne même hors ligne (via Bluetooth/Wi-Fi direct) ou Tor. Parfait en cas de censure réseau. |

| Jami | Oui | Excellentes (P2P pur) | Oui | Complètement décentralisé sans serveur central ; idéal pour anonymat maximal, mais adoption faible et connectivité P2P parfois instable. |

| XMPP + OMEMO (ex. Conversations ou Gajim/Dino sur ordinateur) | Oui (si activé) | Variables (dépend du serveur) | Oui | Protocole fédéré historique, vous choisissez votre serveur (ou l’hébergez). OMEMO apporte l’E2EE moderne. |

Quelques précisions tout de même :

- Signal reste le choix le plus simple pour convaincre famille et amis : interface fluide, appels de qualité, et une fondation à but non lucratif derrière.

- SimpleX et Session montent en popularité chez ceux qui veulent minimiser les métadonnées (pas de numéro de téléphone obligatoire).

- Jami attire les puristes de la décentralisation absolue, mais son usage quotidien reste limité par le faible nombre d’utilisateurs.

- XMPP avec OMEMO plaît aux puristes de la décentralisation : vous n’êtes pas prisonnier d’un service unique. Des serveurs publics respectueux existent (comme jabber.fr ou conversations.im), ou vous pouvez installer votre propre instance avec Snikket pour une configuration familiale simplifiée.

En résumé, pour vos échanges quotidiens, privilégiez toujours une messagerie avec un vrai E2EE. Ça ne coûte rien, c’est souvent plus agréable à utiliser que les vieux systèmes, et ça protège non seulement vos conversations, mais aussi celles de vos correspondants. Parce que la vie privée, c’est contagieux !

Un article dédié est déjà publié, et présente les solutions les plus respectueuses et les plus sécurisées aujourd'hui :

Gestionnaire de mots de passe

Avec des dizaines, voire des centaines de comptes, impossible de retenir tous les mots de passe. Un bon gestionnaire de mots de passe est donc indispensable, et lui-même repose sur un chiffrement très solide.

Le point chiffrement sera rapide ici : il s'agit de créer une base de données qui sera chiffrée grâce à du chiffrement symétrique via des algorithmes très robustes (AES mais aussi d'autres, cf. partie algorithme), protégés donc par mot de passe. Bien évidemment ici, un mot de passe très fort sera choisi afin de résister à différentes attaques (brute force, etc.). Ici, le point important est de ne pas se fier à des outils qui proposent des services en ligne mais bien de générer nous-même notre base de données de mots de passe, la stocker chez nous à 2 ou 3 endroits au maximum et ne jamais la transférer par internet ! Malheureusement, peu d'outils respectent ces exigences, comme mentionné dans l'article sur les gestionnaires de mots de passe que nous vous invitons à lire bien entendu :

Conclusion

Nous y voilà ! Nous avons parcouru ensemble un long chemin : de la scytale grecque aux protocoles quantique-résistants de demain, des premiers fichiers chiffrés aux messageries modernes qui protègent des millions de conversations chaque jour.

Le chiffrement n’est pas une option réservée aux experts ou aux militants. C’est un droit fondamental et un outil à la portée de tous. En l’utilisant, vous reprenez un peu de contrôle dans un monde où nos données sont convoitées en permanence.

Contributeur(s): Ayo, Nemtech