Vous créez un compte bancaire ? Il vous faut donner une adresse e-mail. Vous postulez à un emploi ? Encore un e-mail. Les administrations, les entreprises, les journalistes, les activistes : tous continuent de s'appuyer sur le courriel pour leurs communications formelles, traçables et souvent sensibles (même si les profils les plus exposés devraient arrêter le courriel !). L'e-mail n'exige absolument pas que l'autre soit en ligne et il permet d'envoyer des pièces jointes lourdes sans se prendre la tête.

Mais il y a un souci, et pas des moindres : le courriel, intrinsèquement, n'a jamais été pensé pour la confidentialité. C'est un peu comme envoyer une carte postale sans enveloppe : n'importe qui sur le chemin peut la lire. Et en 2025, avec les scandales qui n'en finissent pas – fuites de données massives, surveillance généralisée, modèles économiques basés sur la revente de nos données – beaucoup découvrent soudainement que leurs chers e-mails chez Gmail ou Outlook sont lus, analysés voire monétisés.

C'est là que notre article entre en jeu. Nous allons explorer ensemble comment reprendre la main sur cet outil indispensable. Non pas pour le rejeter, mais pour mieux le maîtriser, apprendre à le sécuriser, le rendre compatible de notre hygiène numérique au quotidien.

Les bases pour les débutants

Commençons par le commencement.

Qu'est-ce qu'un courriel, au juste ?

Le courrier électronique, courriel pour franciser la chose (communément appelé "e-mail", pour 'electronic mail', par pur anglicisme) est un moyen de communication encore plus ancien que les messageries, né dans les années 1970. Il ne s'agit ni plus ni moins que d'un message électronique envoyé d'un ordinateur à un autre via internet. Aujourd'hui, en 2026, le courriel reste basé sur des standards et protocoles ouverts, ce qui explique sa longévité. N'importe quel service peut communiquer avec n'importe quel autre, tant qu'il respecte ces protocoles.

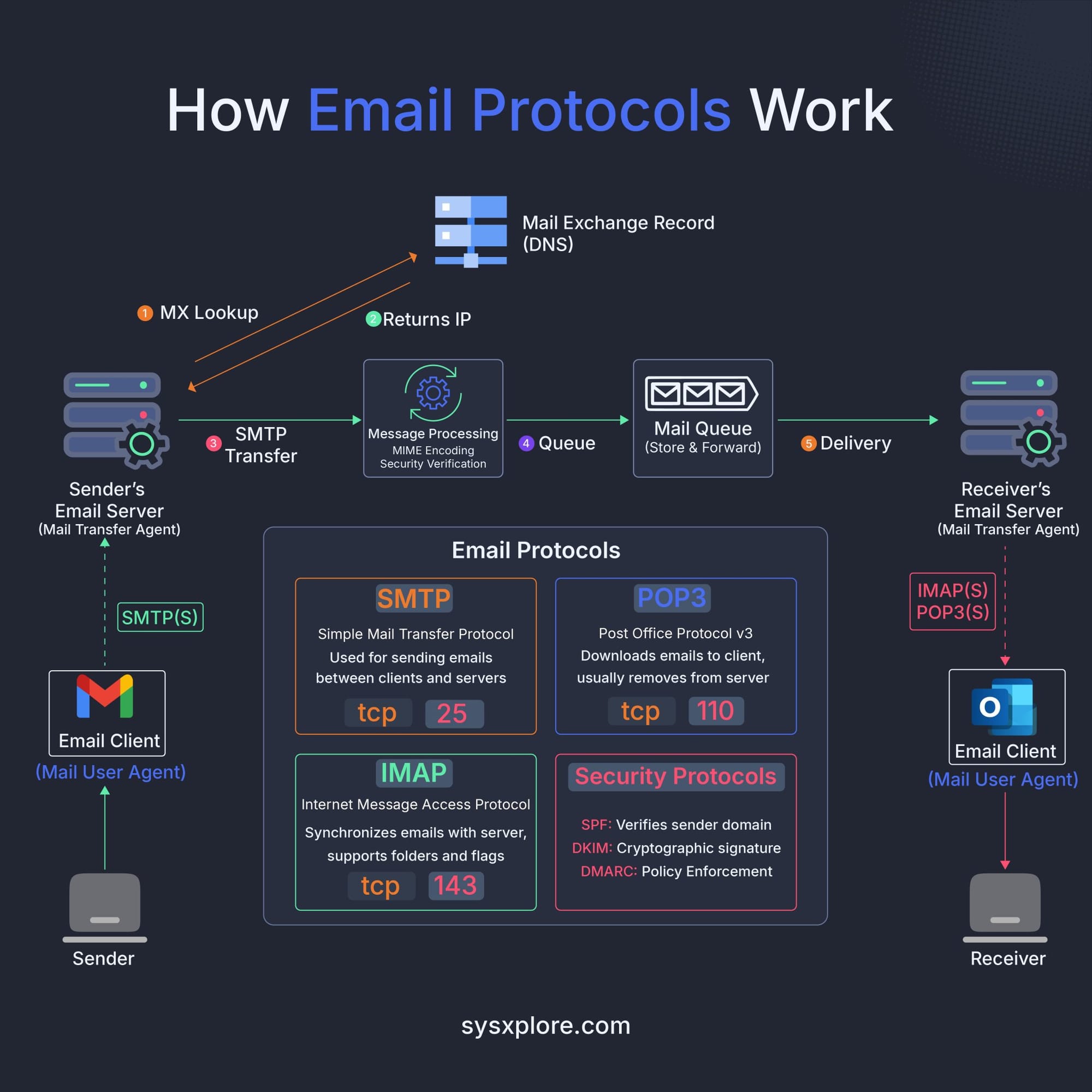

Voici comment cela fonctionne : vous écrivez un message textuel puis vous cliquez sur "Envoyer". À ce stade, votre client (l'application que vous utilisez) contacte un serveur appelé MTA (Mail Transfer Agent) via le protocole SMTP (Simple Mail Transfer Protocol). Ce serveur joue le rôle de La Poste d'internet : il achemine le message vers le serveur du destinataire en passant éventuellement par d'autres bureaux de poste (appelés des relais). Une fois arrivé, le message attend sur le serveur du destinataire. Pour le récupérer, vous utilisez soit le protocole POP3 (Post Office Protocol) qui télécharge les e-mails et les supprime souvent du serveur, soit un protocole plus récent, IMAP (Internet Message Access Protocol) qui synchronise tout en laissant une copie en ligne. IMAP est plus pratique aujourd'hui, surtout avec plusieurs appareils, et c'est depuis un moment le protocole entrant par défaut.

Les protocoles pour e-mails (Crédits: sysxplore.com)

Côté clients, c'est à dire, l'applicatif qui permet de lire vos courriels, il y a 2 types de logiciels :

- Le webmail : utilisé quand vous consultez vos e-mails directement dans votre navigateur, comme gmail.com ou orange.fr ou bien encore proton.me/mail par exemple. Pas d'application dédiée, tout se passe en ligne.

- Le client mail dédié : logiciel installé sur votre ordinateur ou téléphone comme Thunderbird ou FairEmail. Il offre plus de contrôle, plus de fonctionnalités, et souvent une meilleure intégration pour la sécurité.

Nous comprenons que cela soit quelque peu intimidant, n'hésitez pas à relire pour bien comprendre. Une fois compris, cela démystifie beaucoup de choses. Et cela montre pourquoi choisir le bon fournisseur et les bons outils changent tout.

Passons à la suite.

Quel fournisseur de courriel ?

Voilà la question qui revient le plus souvent : quel fournisseur puis-je choisir pour plus de vie privée ?

En 2026, les GAMAM dominent toujours, mais vous savez maintenant à quel prix : leur modèle économique repose sur l'exploitation de vos données, c'est à dire qu'ils scannent vos e-mails pour vous cibler en terme de publicités, collectent les métadonnées et les stockent indéfiniment, voire revendent ces données. Open source ? Aucunement, tout est propriétaire et privateur. Chiffrement ? Couche transport TLS, oui, mais pas E2EE par défaut, et surtout ils possèdent les clés. Enfin, le plus important selon nous est le niveau de protection de la vie privée de leurs utilisateurs, proche du néant ; nous avons vu trop d'affaires, comme les fuites chez Yahoo par exemple (qui appartient à Verizon maintenant, mais même combat).

Et vos métadonnées ? Une mine d'or pour créer des profils bien complets.

Quelles alternatives alors ? Nous en recommandons quelques-unes, avec nuances, car aucune n'est parfaite comme d'ailleurs chaque outil que nous analysons. Il conviendra donc d'en adapter les usages ou de prendre ses décisions en fonction de son modèle :

- D'abord, Posteo.

➡️ Pour nous, c'est souvent le premier choix. Le fournisseur est basé en Allemagne, le service est payant (bon, il reste très contenu, 1 €/mois, payable anonymement en cash si vous le souhaitez, ce qui est un bon point) et il demande très peu d'informations à l'inscription. Quoi d'autre ? Service tourné vers l'énergie verte autant que possible, pas de journalisation de l'IP, chiffrement côté serveur, et support OpenPGP natif.

➡️ Les limites ? Stockage de base limité bien qu'extensible. Pas d'application mobile dédiée, bien que cela fonctionne très bien avec les clients standards. Interface un peu austère, mais les goûts et les couleurs, surtout quand il s'agit de vie privée, vous savez ce qu'on en pense!

💚 En 2026, Posteo reste une référence solide, avec une réputation intacte. Pas de vague, discret et performant. - Ensuite, Disroot.

➡️ Service gratuit (avec dons pour plus de stockage, et nous vous encourageons à faire des dons), géré par une association néerlandaise engagée. 1 Go de base qui est extensible. Très orienté "vie privée" et logiciels libres.

➡️ Les limites : ressources limitées (c'est une petite structure, non lucratif), parfois connaît quelques ralentissements, mais rien de grave.

💙 En 2026, pour un usage quotidien, c'est fiable et éthique. - Tutanota (rebaptisé Tuta depuis peu, pour simplifier).

➡️ Service basé en Allemagne. Entre utilisateurs Tuta, tout est chiffré automatiquement de bout en bout. Pour les échanges externes, vous pouvez ajouter un mot de passe pour sécuriser, ce qui crée une sorte de chiffrement symétrique.

Important : depuis 2024, ils déploient un protocole hybride propriétaire (TutaCrypt), qui combine AES et ECC pour résister aux attaques quantiques futures. Standardisé en 2025 pour tous les nouveaux comptes, une première pour un fournisseur e-mail grand public.

➡️ Oui mais voilà le hic : ce chiffrement est propriétaire, ce qui veut dire qu'il n'est pas compatible avec d'autres services ou clients e-mails standards. Vos correspondants doivent être sur Tuta impérativement pour profiter de ce chiffrement. Nous devons ajouter un second point d'attention : les clés sont gérées par eux et non vous, ce qui nous pose problème en terme d'indépendance surtout depuis les obligations légales passées (comme ce cas en 2020 où le gouvernement allemand a forcé un monitoring sur des e-mails non-E2E externes).

🧡 A ce titre, en 2026, ce fournisseur reste solide pour la plupart des gens, mais pour les profils à risque (activistes, journalistes, etc.), on préférera des options plus adéquates.

Sources pour creuser : leur blog sur le post-quantum et sur NIST. - Proton Mail.

➡️ Le suisse bien connu (Proton AG), avec une suite complète qui inclut calendrier, drive et VPN. Chiffrement de bout en bout automatique entre utilisateurs Proton ; pour les externes, un mot de passe suffit pour protéger mais il faudra transmettre ce mot de passe par un canal sécurisé. Ils supportent OpenPGP nativement, ce qui permet une interopérabilité avec d'autres outils comme Thunderbird. En 2025, ils intègrent même partiellement les dernières avancées de la norme OpenPGP de 2024, avec des clés v6 et des modes de chiffrement avancés (cf. chiffrement authentifié ou AEAD). Cela les rend compatibles avec des implémentations modernes, y compris à l'avenir sur du post-quantum dans l'écosystème OpenPGP (discuté à FOSDEM 2025, par exemple).

➡️ Pourtant, des incidents passés nous font rester prudents : en 2021, une obligation légale suisse les a forcés à enregistrer des IP pour un cas spécifique (activistes français via Europol). Sachant que la Suisse commence doucement à dériver vers un renforcement des contrôles numériques, poussant même Proton à vouloir quitter la Suisse, cela ne nous enchante guère. Leur politique actuelle ? Pas de journalisation permanente par défaut, mais possibles sur ordre judiciaire suisse – sachant que la Suisse coopère parfois avec l'UE et les US (une fois encore, si votre modèle de menaces doit couvrir des autorités, mieux vaut minimiser les points de vulnérabilité)

🧡 Même si Proton Mail reste une solution crédible, pour les très sensibles, nous conseillons de combiner avec du PGP personnel plutôt que de s'appuyer uniquement sur leur système interne, qui gère les clés pour vous.

Regardez leur GitHub pour gopenpgp et leur article sur les clés OpenPGP.

Les options populaires à éviter, et pourquoi

Il y a, depuis quelques années, des "alternatives" payantes qui ont bonne presse, parfois même côté vie privée, c'est de ces solutions dont nous discutons ici :

- Fastmail (Australie).

Rapide, fiable, avec un bon support pour les domaines personnalisés.

Mais trop de points négatifs selon nous : solution pas du tout open source, basée chez les 5-eyes, avec de potentiels journalisation d'IP, paiements classiques, pas de cash ou de crypto anonyme. Côté chiffrement : PGP est supporté, mais pas intégré par défaut. Niveau protection, ce n'est pas au niveau de nos standards, on lui préférera Tuta ou Proton Mail. Qui plus est ce service ressemble encore trop à un modèle de business commercial, sans l'éthique open source, chère à nos libristes. - Startmail (Pays-Bas).

Néerlandais, donc 14-eyes, et bien que leur marketing "privacy-oriented" (vie privée) fonctionne à plein régime, la solution est propriétaire donc comment vérifier ⁉️ Paiements crypto acceptés, chiffrement PGP. Malheureusement des liens passés avec des boîtes US qui nous font grincer des dents (cf. liens avec Startpage et de facto System1). Côté protection des données : le niveau de protection peut être jugé bon, mais pas excellent, d'autant qu'ils stockent des métadonnées plus que nécessaire. Bien entendu c'est toujours mieux que Gmail, mais pour une vision libriste, qui vise l'indépendance, cette solution nous semble fébrile. - Hushmail (Canada, 5-eyes).

Vétéran du chiffrement OpenPGP, point accordé (mais pas E2EE pour tout), paiement crypto possible donc un second point. Mais pas du tout open source, et basé dans un pays ultra-surveillé depuis maintenant des années, et soumis bien entendu au CLOUD Act. Ce pourrait être tentant, pour les professionnels, mais nos critères le mettent de côté, et il y a bien mieux selon nous. - Mailfence (Belgique, 14-eyes).

Open source partiel même s'ils prévoient d'ouvrir le frontend prochainement (nous attendons toujours !), chiffrement E2E via OpenPGP interopérable, paiements crypto acceptés, et une suite complète (calendrier, docs, groupes). Des points solides pour un usage professionnel ou collaboratif. Autre point excellent : ils publient régulièrement des "transparency reports" et un warrant canary, ce qui montre une certaine ouverture et transparence envers leurs utilisateurs.

Nous hésitons à le ranger dans les solutions à surveiller, mais nous luis préférons des options comme Posteo ou Disroot, qui poussent plus loin la confidentialité et minimisent les risques légaux, ce pays n'étant pas spécifiquement connu pour ses choix en terme de vie privée. - Enfin, solution francophone : Mailo (France, 14-eyes).

Webmail historique, aliases intégrés, et un discours fort sur le renforcement de la vie privée : données stockées en France, respect du RGPD, etc. C'est mieux que Gmail sur bien des points... Mais nous bloquons sur plusieurs points : Mailo affirme ne pas "utiliser le contenu (courriels, documents, contacts…) pour de la publicité ciblée ni pour enrichir une base commercialisable". Mais ils mentionnent aussi "analyser automatiquement tous les e-mails" pour vérification antivirus/antispam et certaines fonctions (graymail) sur ses serveurs. Par ailleurs, OpenPGP disponible, mais avec stockage des clés côté fournisseur, et pas de chiffrement bout-en-bout par défaut. La solution est propriétaire, et leur modèle repose tout de même sur des publicités pour leur offre gratuite (version gratuite avec publicités contextuelles, premium sans dès 1 €/mois).

Pour les libristes que nous sommes, nous ne pouvons adhérer à cette solution, qui n'est déjà pas open source. Nous lui préférons des options comme Posteo et même Proton Mail et Tuta, qui minimisent plus la confiance et les risques.

En résumé, ces options sont souvent "mieux que rien", mais elles ne respectent pas notre engagement pour l'open source total, l'indépendance aux GAMAM, une réduction drastique de la collecte de données, et une localisation qui minimise les risques légaux. Si vous êtes ultra-débutant, elles peuvent être un tremplin temporaire... mais vous devez viser plus haut.

Il y a également 2 fournisseurs qui pourraient potentiellement arriver à concurrencer nos 4 piliers :

Kolab Now : fournisseur suisse (donc, hors 14-eyes stricts), entièrement open source, paiements crypto acceptés, avec un regard axé sur l'esprit collaboratif sécurisé.

Et les hébergeurs CHATONS pour du mail local et solidaire ?

Il existe une autre solution que nous oublions souvent : le collectif des CHATONS (chatons.org).

Si vous voulez soutenir des associations francophones engagées, nous vous invitons à jeter un œil à leurs coopératives. Tous les membres qui proposent du courriel sont sous outils libres (Roundcube souvent, backend open source). Le côté éthique est au top, la vision de sortir des GAMAM est ancrée dans leur ADN, les prix sont bien souvent dans l'esprit "solidaire" (dons ou abonnements modestes), et la communauté s'agrandit de jour en jour.

Parmi les offres, qui sont nombreuses et que nous ne pouvons analyser en totalité, faites un tour du côté de ces fournisseurs :

- Zaclys.

Stable depuis des années, outils libres, prix solidaires, qui propose du mail éthique, avec une communauté sympa - Ouvaton.

Un hébergeur avec une infrastructure intéressante, qui propose une offre unique avec adresses e-mails.

Idéal pour un usage quotidien engagé, en France. Mais pour les profils plus exigeants, nos recommandations restent tout de même Posteo minimisent plus les risques légaux/anonymat.

Nos recommandations

En résumé, pour nous : Posteo ou Disroot en priorité. Ils minimisent la confiance nécessaire.

Puis Proton et Tuta, pratiques, mais avec ces points négatifs (ou questionnements) qu'il ne faut pas oublier.

Important : il est crucial de retenir qu'aucun fournisseur n'est infaillible. Les lois locales peuvent forcer bien souvent des coopérations. D'où l'importance du chiffrement de bout en bout que nous abordons plus loin.

Les clients de courriel

Le choix du client courriel est un des leviers les plus importants pour reprendre le contrôle de ses courriels. Avec un webmail, vous êtes coincé dans l'écosystème du fournisseur, parfois chez les moins regardants, les publicités s'incrustent, et les options de sécurité restent basiques. Le webmail est, certes, pratique mais côté vie privée et sécurité, tout est en ligne, vulnérable aux fuites ou aux obligations légales.

Pour ce qui est des clients dédiés, c'est une toute autre histoire : vous téléchargez vos e-mails sur votre machine, vous travaillez hors-ligne sans problème (en voyage, etc.) et surtout, vous pouvez intégrer du chiffrement personnel, des filtres avancés, des sauvegardes locales... Et à ce jour, avec les applications mobiles, tout cela devient encore plus fluide.

La plus connue et la plus intéressante des alternatives à Outlook : Thunderbird, gratuit, open-source et développé par une solide communauté (MZLA Technologies Corporation, filiale de la fondation Mozilla), et depuis peu sur Android, sous le nom de Thunderbird Android (basé sur l'ancien client K-9 Mail qu'ils ont intégré et amélioré). Sur Thunderbird, l'intégration OpenPGP est native depuis des années et donc il n'y a plus besoin d'extensions compliquées, comme Enigmail à une époque. L'interface est claire, modulable avec des thèmes et des extensions comme sur navigateur (calendrier intégré, filtres anti-spam, gestion des tâches, etc.). Mises à jour régulières, pas de profilage, et une stabilité à toute épreuve.

Petite note sur Thunderbird et les puristes du Libre

Vous avez sûrement entendu parler de débats anciens autour de composants non libres dans Thunderbird, ou de la version "Icedove" utilisée dans certaines distributions GNU/Linux. Il s'agit d'un vieux conflit de marque avec Mozilla, résolu depuis 2017 : Debian et les autres distributions proposent maintenant Thunderbird officiellement, sans problème. Aujourd'hui, en 2026, Thunderbird est entièrement open-source (sous MPL), sans blobs propriétaires intégrés. Les seules critiques restantes viennent parfois des extensions activées par défaut (qui pointent vers un catalogue contenant du "non-libre"), mais vous pouvez les désactiver facilement. Pour les ultra-puristes, Icedove existe encore et fonctionne très bien, mais il s'agit juste d'un nom différent uniquement, pas un nouvel outil ou un thunderbird-like.

Une alternative qui est également en première ligne sur Android : FairEmail. Toujours maintenu par son développeur passionné, open-source bien-sûr et surtout très configurable : boîte de réception unifiée, chiffrement OpenPGP directement accessible, règles de filtrage avancées, pas de service gourmand en fond qui draine la batterie, une multitude de petites fonctionnalités très intéressantes. C'est l'application idéale si vous voulez quelque chose de léger et respectueux de votre vie privée.

Sur GNU/Linux, Evolution fait également très bien le job avec intégration calendrier et contacts, même si son interface commence à dater un peu, et fait vieillot face à Thunderbird qui reste plus universel.

Côté configuration, rien de plus simple : ajoutez votre compte (préférez IMAP pour la synchronisation multi-appareils car POP3 plus ancien télécharge et supprime souvent les messages des serveurs), forcez STARTTLS ou SSL/TLS. Pour certains fournisseurs, activez l'authentification "OAuth2" si supporté (Posteo et Disroot le supportent). Avec Posteo ou Disroot, tout cela est souvent pré-configuré. Vous entrez juste vos identifiants, le client reconnaît immédiatement et importe les informations.

Même si Proton Mail depuis 2017 permet un rapatriement sur ordinateur via une application spécifique à télécharger (Proton Mail Bridge).

Nos recommandations

- Sur Ordinateurs :

- Sur Mobiles :

Les alias et la compartimentation

Pourquoi des alias ? Et que sont les alias ?

Vous avez sûrement entendu parler de ce fonctionnement particulier concernant les e-mails : les alias. Le concept est très simple : il s'agit d'une adresse jetable ou dédiée qui redirige vers votre boîte principale. Si un service fuite vos données, ou commence à spammer, vous coupez l'alias sans aucun impact sur le reste : nul besoin de changer votre e-mail principal partout.

Cela est très pratique donc pour compartimenter sa vie numérique car cela devient de plus en plus important, surtout vu les fuites de données qui pleuvent et les spammeurs qui affinent leurs techniques. Vous séparez, simplement, les pans de votre vie.

Exemple concret : un alias pour les banques et l'administration (factures, impôts, etc.), un autre pour le shopping en ligne, un autre pour les réseaux sociaux, un dernier pour la famille... Résultat : moins de spam global, traçabilité réduite (notion importante pour certains libristes, difficile de lier facilement vos activités avec des alias), et une paix d'esprit énorme. Une fuite sur un site obscur de shopping ? Désactivez l'alias et passez à autre chose.

Pour aller plus loin, vous pouvez visionner la vidéo de présentation de ce type de service :

Avertissement : vidéo en anglais.

Nos recommandations

Addy.io (ex-AnonAddy) : open-source, avec une application Android dédiée. En version gratuite, les alias sont limités à 10 (ce qui est déjà confortable). Fonctionnalités au top : règles de filtrage (répondre depuis l'alias de façon anonyme, envoyer depuis l'alias), chiffrement OpenPGP des e-mails retransmis, domaines personnalisés, extension navigateur pour générer des alias à la volée...

▶️ Vraiment une solution incontournable.

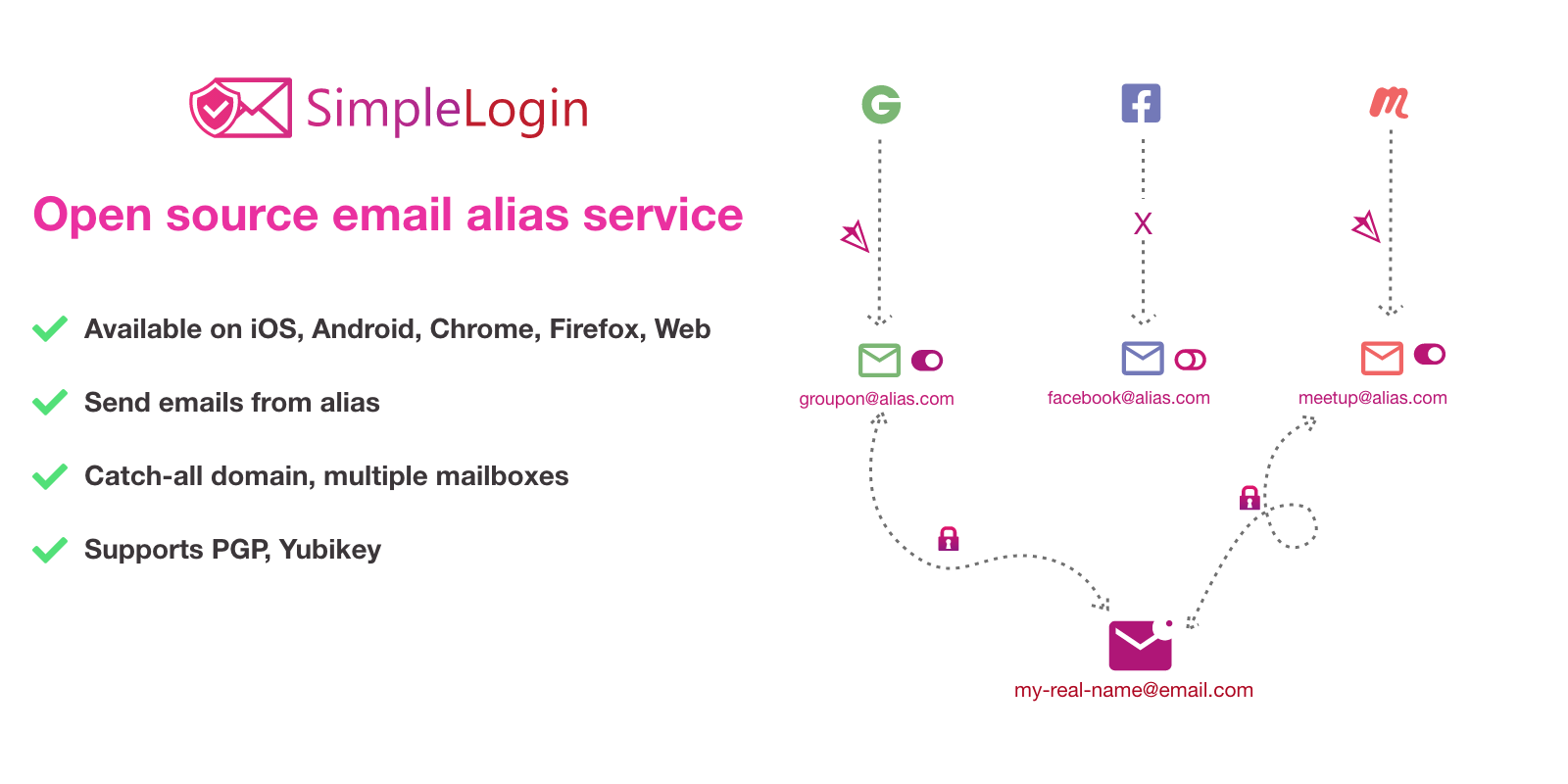

SimpleLogin, racheté par Proton en 2022, s'intègre donc parfaitement à leur écosystème. Si vous êtes chez Proton, c'est inclus dans les plans payants. Mais si vous évitez Proton, Addy.io reste plus indépendant et recommandé.

Commencez petit : un alias pour les inscriptions douteuses. Puis élargissez. Cela change vraiment la vie pour améliorer son hygiène numérique. Des tutoriels existent pour vous aider :

➡️ Présentation de Addy.io par la communauté Techlore (vidéo en anglais)

➡️ présentation de SimpleLogin par la communauté Techlore (vidéo en anglais)

Sécuriser ses échanges courriel

Voilà, voilà, nous arrivons maintenant à une section qui, bien souvent, est celle qui fait le plus peur aux gens. Nous pouvons le comprendre, sécuriser ses e-mails, cela peut sonner technique, compliqué ou réservé aux "geeks" barbus 🙂. Et pourtant... pensez à tous ces courriels que vous envoyez sans trop y réfléchir : une photo de pièce d'identité pour une inscription, un RIB pour un virement, un mot de passe partagé "rapidement" (hum, hum !), ou même juste des confidences personnelles.

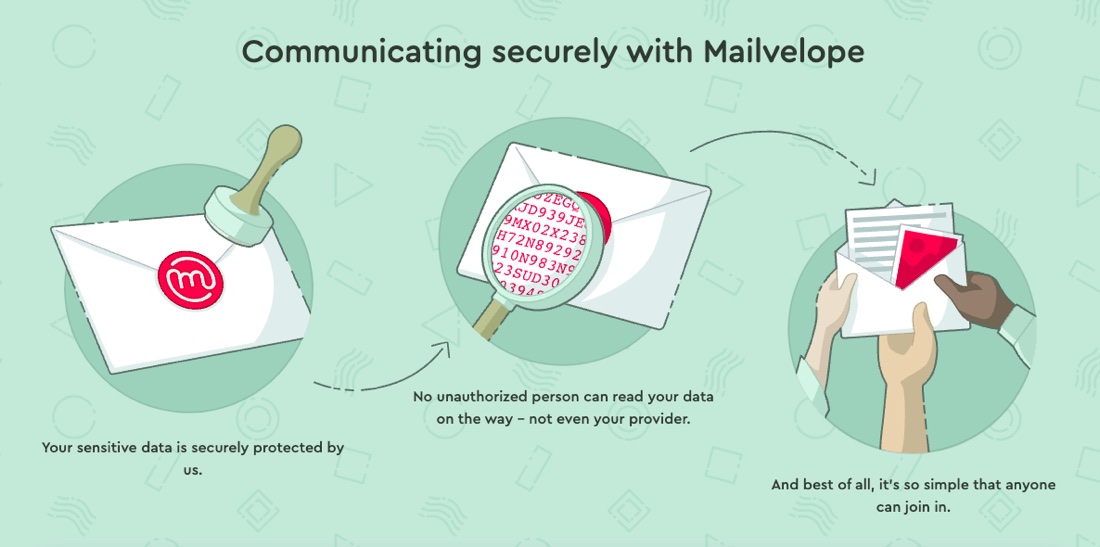

Sans protection, c'est comme écrire sur une carte postale expédiée par la poste ordinaire. N'importe qui sur le trajet, le facteur par ex., les centres de tri, les serveurs intermédiaires, ou même un pirate bien placé, peut lire en clair son contenu.

Et en 2025, avec les fuites massives qui ont fait la une régulièrement, on sait que ça arrive plus souvent qu'on ne le croit.

C'est ici que le chiffrement entre en jeu.

Mais attention, 2 grands types de chiffrement coexistent, et il s'agit de bien en faire la distinction (au même titre que pour les messageries) :

- D'abord, le chiffrement de transport : souvent appelé TLS (Transport Layer Security). C'est ce que la plupart des fournisseurs utilisent aujourd'hui. Gmail, Outlook, même Posteo ou Disroot d'ailleurs. Ce mode de chiffrement protège vos e-mails pendant leur voyage : comme une enveloppe fermée qui empêche les intermédiaires de lire en transit. Sauf que voilà le piège : à l'arrivée, sur les serveurs du fournisseur (ou du destinataire), l'enveloppe s'ouvre. Le contenu est en clair, accessible donc au fournisseur. Les métadonnées restent quand à elles visibles tout du long.

Nous pouvons dire que c'est mieux que rien, mais réellement pas suffisant si vous voulez une vraie confidentialité ou vie privée effective. - Ensuite, le chiffrement de bout en bout (E2EE) : ici, la méthode est bien plus robuste, seuls l'expéditeur et le destinataire détiennent les clés. Le contenu est chiffré sur votre machine et reste chiffré durant tout le trajet. Le message n'est déchiffré que sur la machine du destinataire. Comme une lettre placée dans un coffre-fort dont seuls vous deux avez la combinaison ! Même le fournisseur ne peut rien lire. Ni les intermédiaires. Ni les autorités, sans vos clés bien entendu.

Maintenant que nous avons établi les mécanismes, voyons comment ils s'appliquent :

Chez Proton Mail et Tuta, leurs services proposent un E2EE intégré, automatique entre leurs utilisateurs. Pour les échanges externes, c'est généralement un mot de passe partagé (chiffrement symétrique). Ce sont de bonnes solutions, bien pensées et intégrées à leur écosystème, mais il y a des nuances importantes : les clés sont générées et gérées par eux, sur leurs serveurs. En ce sens, vous devez leur faire une confiance absolue ! Et comme nous l'avons mentionné plus haut, des obligations légales passées rappellent que même les "bons" fournisseurs peuvent coopérer sous pression.

▶️ Nous le rappelons : en 2025, leurs systèmes de chiffrement sont solides (Tuta avec son protocole quantum-resistant propriétaire, Proton avec support OpenPGP partiel), mais pour les profils sensibles, s'abstenir.

La solution que nous recommandons généralement est celle qui vous donne le contrôle total, à savoir OpenPGP, géré de façon personnalisée avec un client comme Thunderbird. Vous générez vos propres clés, vous les gardez chez vous en sécurité, vous échangez les clés publiques avec vos correspondants. Aucun de tiers de confiance. C'est décentralisé, ouvert et interopérable.

- Nous avons créé un tutoriel spécifique pour vous montrer comment gérer OpenPGP avec Thunderbird :

Pour ceux qui souhaitent rester sur les webmail (par habitude ou par contrainte), des extensions existent : c'est le cas de Mailvelope. Toujours active en 2025 (version 6.2, avec audits récents confirmant sa solidité), elle s'intègre à bons nombres de webmail, Gmail, Outlook web, etc. mais aussi sur Posteo (bien qu'ici nous vous recommandions l'utilisation de Thunderbird).

Une mention rapide également pour FlowCrypt : plus simple d'usage, surtout pour Gmail, avec une interface fluide et audité récemment. Mais plus limitée et moins flexible pour les configurations avancées.

Les standards du chiffrement : OpenPGP, ses évolutions et ses controverses

Il est tout à fait probable que vous ayez déjà entendu que PGP était dépassé, cassé ou inutile car bourré de vulnérabilités. C'est compréhensible vu la confusion qui règne avec différents protocoles. PGP (pour Pretty Good Privacy), implémenté souvent via GPG (pour GNU Privacy Guard), reste le standard pour chiffrer les e-mails, mais il tient lieu souvent de débats houleux... Tentons d'y voir plus claire.

D'abord, rappelons : OpenPGP est le format ouvert pour le chiffrement et la signature des messages. Créé en 1998 (RFC 2440), mis à jour en 2007 (RFC 4880), et tout récemment en 2024 sous la RFC 9580. Cette dernière version apporte plusieurs améliorations : l'introduction des clés en version 6, plus robustes, avec chiffrement authentifié AEAD pour mieux résister aux attaques, et une compatibilité accrue avec le post-quantique. Thunderbird (via sa librairie RNP et OpenPGP.js) travaille activement à intégrer cette RFC 9580, tandis que GnuPG classique reste sur l'ancienne pour l'instant.

Malheureusement, comme souvent en technologie, il y a un hic : une séparation, en 2024, un "schisme" même, sur fond de bataille pour l'avenir et la continuation de PGP. D'un côté, OpenPGP officiel (RFC 9580, poussé par l'IETF) qui remplace une partie de l'héritage de PGP afin de moderniser le mécanisme. De l'autre, LibrePGP, promu par W. Koch, le boss de GnuPG, et des implémentations comme RNP (clés v5, utilisé par Thunderbird).

Pourquoi donc ce schisme ? Eh bien, en sécurité de l'information, il est important de bien comprendre une composante essentielle à toujours maintenir : la rétro-compatibilité, afin de ne pas casser la transition vers des évolutions... Actuellement des millions de clés v4 sont en circulation. Passer à des versions supérieures implique une fragmentation potentielle : certains outils émettent en v6, d'autres en v5 (comme GPG). En pratique, pour l'instant, les outils restent souvent sur du v4 pour éviter ces problèmes d'interopérabilités, mais vient un moment où il y aura des questions à se poser à ce niveau.

Côté controverses, certains spécialistes annoncent que PGP est obsolète : pas cryptographiquement (les algorithmes RSA-4096, AES-256, SHA-256 tiennent toujours contre les attaques classiques), mais plutôt lié à la façon d'implémenter. Nous pouvons citer une vulnérabilité critique levée en 2025 . Sans oublier que PGP protège le contenu, pas les métadonnées (sujet, expéditeur/destinataire visibles).

Et puis, il y a ces critiques plus profondes qui sont totalement fondées. Des articles comme celui de Latacora en 2019 démontent PGP et le présentent comme un outil trop complexe, avec une IHM qui décourage tout le monde et un modèle qui manque de "forward secrecy" (= si vos clés sont compromises, tout le passé est compromis). EFAIL en 2018 a montré comment des clients très mal configurés pouvaient exfiltrer du texte déchiffré via du HTML piégé ; ceci n'est pas une faille cryptographique pure, mais un rappel que l'intégration avec le courriel (bourré bien souvent de HTML) est fragile. Plus radicalement, comme sur secushare : PGP protège le contenu, mais laisse les métadonnées nues (qui, quand, à qui), sans vrai déni plausible (impossible de nier avoir envoyé un message si une signature est là), et nous enferme dans un outil de toute façon "obsolète". Citons enfin, en 2025, une vulnérabilité (CVE-2025-47934) dans OpenPGP.js qui montrait la possibilité de contourner les signatures PGP. Certes patchée rapidement, mais dans le fond, cela rappelle les risques des librairies JS dans les navigateurs. Ceci a relancé le débat et le schisme (OpenPGP vs LibrePGP) qui menacent l'interopérabilité.

Toutes ces critiques sont crédibles, ce n'est pas remis en cause. Il n'y a pas de complot, juste des spécialistes qui disent "on peut mieux faire aujourd'hui".

Notre position chez wikilibriste : pour de la messagerie synchrone, dans tous les cas, fuyez PGP et optez par exemple pour Signal ou SimpleX. Pour l'e-mail asynchrone, qui reste tout de même encore universel, PGP reste le seul standard ouvert qui permet du vrai E2EE sans dépendre d'un écosystème fermé. Les failles se patchent, les configurations modernes (sous-clés éphémères, révocation, améliorations UX, etc.) atténuent les risques.

Utilisez cette technologie en toute connaissance : combinez avec des alias, pour limiter les métadonnées dans la nature, testez vos configurations, et acceptez que rien n'est parfait.

Si votre modèle de menaces est élevé, priorisez bien entendu d'autres outils comme nous le mentionnons précédemment... mais pour beaucoup d'entre nous, c'est toujours un pas énorme vers la vie privée.

Bonnes pratiques avancées et auto-hébergement

Nous arrivons maintenant dans une section où les choses vont être un peu plus pointues. Si vous voulez pousser la notion de vie privée un poil plus loin, ces pratiques font une vraie différence.

D'abord, la gestion des mots de passe pour le chiffrement : que ce soit pour du chiffrement symétrique (un mot de passe partagé pour un e-mail externe chez Proton ou Tuta par ex.) ou pour protéger vos clés OpenPGP privées, choisissez-le fort, unique, et gérez-le bien. Nous vous renvoyons vers notre article dédié aux gestionnaires de mots de passe :

Autre astuce avancée mais souvent appliquée pour tout un tas de secrets : la rotation régulière de vos clés PGP. Ne gardez pas la même paire éternellement, c'est une mauvaise pratique en général. Créez-en une nouvelle tous les 1 ou 2 ans, publiez la nouvelle publique, et révoquez l'ancienne (cf. CRLs). Et pour l'usage quotidien, utilisez des sous-clés (appelées subkeys) : la clé maître reste hors-ligne (sur une paire de clés USB chiffrées, dans un coffre, 2 clés au cas où l'une ne fonctionne plus!), et vous signez/chiffrez avec des sous-clés éphémères. Thunderbird gère ça parfaitement et cela limite les risques si votre machine quotidienne est compromise.

Et puis il existe l'auto-hébergement. Le Graal pour certains, le cauchemar pour d'autres 🙁

Imaginez : votre serveur courriel à vous, chez vous et pour vous. Le contrôle total, pas de fournisseur tiers, pas de dépendances outre mesure, vos données chez vous, et une configuration sur mesure, aux petits oignons. En 2026, c'est toujours possible, et même plus mature qu'avant avec certains montages Docker. Mais nous nous devons d'êtres honnêtes : ce n'est pas pour les débutants. Ni même pour la plupart des profils intermédiaires.

Pour plusieurs raisons. Les problèmes de transmission des messages, déjà, sachant que les GAMAM (Google, Microsoft, Yahoo...) ont durci les règles ces dernières années avec des exigences strictes sur les protocoles SPF, DKIM, DMARC, anti-spam IP, sans oublier que bien souvent vos IP publiques sont blacklistées à un moment ou un autre. Une IP dédiée propre (via un VPS chez un hébergeur mail-friendly comme Hetzner ou OVH) aide, mais cela demande un monitoring constant... Beaucoup abandonnent après quelques mois de mails dans les spams.

Si cela vous tente malgré tout, voici des projets solides en 2026 :

- Mail-in-a-Box : Toujours vivant et mis à jour, il s'agit d'un script qui installe tout en une commande sur distro Ubuntu : Postfix, Dovecot, Roundcube (le webmail), SPF/DKIM/DMARC automatiques, les backups... Solution simple pour un premier auto hébergement avec un tableau de bord clair.

- docker-mailserver : Containerisé (docker), léger, production-ready (SMTP, IMAP, antispam avec Rspamd, antivirus ClamAV, Let's Encrypt automatique). Configuration via des fichiers yaml, la communauté est assez importante, les mises à jour sont fréquentes.

- Mailcow : Plus moderne, avec une interface web complète (basée sur Docker aussi). Gestion des utilisateurs, des quotas, des calendriers... Très populaire pour son IHM professionnelle et ses fonctionnalités (quarantaine spam, etc.), mais peut être un peu plus pointu à déployer.

Bref, l'auto-hébergement, ce sera pour les plus experts d'entre vous ou ceux qui ont du temps. Sinon, optez pour Posteo ou Disroot, ces services font déjà le café.

Conclusion : Et maintenant, à vous de jouer

Enfin, il est temps de faire le point. Récapitulons les paliers, selon votre modèle de menaces :

- Débutant (vous venez de réaliser que Gmail lit tout vos messages) : changez pour un fournisseur respectueux comme Posteo ou Disroot, passez à un client dédié, Thunderbird par exemple. Déjà une belle avancée : moins de métadonnées exploitées, plus de contrôle de base.

- Intermédiaire (vous compartimentez déjà un peu) : Ajoutez des alias (Addy.io ou SimpleLogin) pour séparer banque, shopping et réseaux sociaux. Chiffrez dès que vous le pouvez, que ce soit un mot de passe pour les e-mails sensibles ou OpenPGP avec vos correspondants proches. Configurez bien vos filtres et vos sauvegardes.

- Avancé (modèle de menaces moyen ou juste perfectionniste) : OpenPGP systématique, clés personnelles gérées avec rigueur (sous-clés, rotations). Compartimentation stricte avec plusieurs adresses, voire des domaines personnalisés. Peut-être même un œil sur l'auto-hébergement si vous avez les compétences et en avez l'envie.

- Exposé (modèle de menaces élevé : activiste, journaliste, ou juste perfectionniste) : évitez l'e-mail 😉.

Chaque pas compte. Commencez par le plus simple (migrer votre adresse principale, par exemple). Vous verrez, ça devient vite une seconde nature. Les premiers mails chiffrés avec une connaissance, le premier alias qui bloque un spammeur... Ces petites victoires motivent.